W dobie cyfryzacji i coraz większej popularności treści wizualnych, ochrona hostowanych plików graficznych staje się priorytetem dla wielu firm i twórców. Jakie są podstawowe metody zabezpieczania hostowanych plików graficznych? To pytanie, które zadaje sobie wielu specjalistów IT i właścicieli stron internetowych.

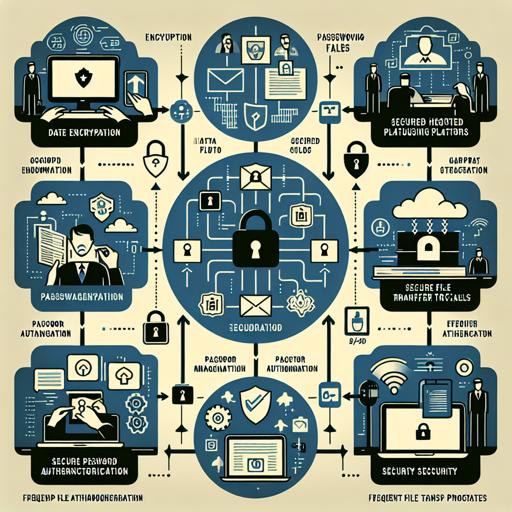

W niniejszym artykule przyjrzymy się najważniejszym technikom i strategiom, które mogą pomóc w ochronie grafik przed nieautoryzowanym dostępem, kradzieżą i niepożądanym wykorzystaniem. Dzięki odpowiednim środkom bezpieczeństwa, można skutecznie chronić swoje zasoby cyfrowe i zapewnić sobie spokój ducha.

Wprowadzenie do zabezpieczania plików graficznych w sieci

W dobie cyfrowej, kiedy to grafika odgrywa kluczową rolę w komunikacji wizualnej, zabezpieczenie plików graficznych hostowanych w internecie staje się priorytetem nie tylko dla profesjonalnych fotografów, ale także dla twórców, którzy publikują swoje dzieła online. Fundamentalne metody ochrony tych zasobów stawiają na zapobieganie nieautoryzowanemu dostępowi, kopiowaniu oraz nadużyciom, które mogą nieść za sobą niepożądane skutki zarówno dla twórców, jak i użytkowników końcowych.

Pierwszym krokiem w procesie zabezpieczania grafik jest rozważenie wdrożenia mechanizmu kontroli dostępu. Dzięki niemu możliwe jest ograniczenie liczby użytkowników, którzy mogą przeglądać zasoby bez konieczności ich posiadania na swoich urządzeniach. Idealnie sprawdzą się tu technologie takie jak tokenizacja oraz chronione katalogi, których dostępność jest regulowana np.

autoryzacją przez OAuth czy SAML. Techniczne sposoby zabezpieczenia to jednak nie jedyne rozwiązanie. Warto również zwrócić uwagę na cyfrowe znaki wodne.

Choć nie zatrzymują kogoś przed wykonaniem zrzutu ekranu, skutecznie pełnią rolę odstraszającą oraz dowodową w przypadku naruszenia praw autorskich. Podstawy ochrony plików graficznych zdecydowanie wzmacnia wykorzystanie szyfrowania.

Algorytmy takie jak AES (Advanced Encryption Standard) potrafią skutecznie zaszyfrować dane, sprawiając, że staną się nieczytelne dla osób nieposiadających odpowiednich kluczy. Choć szyfrowanie może wydawać się przestarzałą metodą w świecie pełnym nowoczesnych technologii, np. blockchain, jego zastosowanie wciąż jest skuteczne oraz powszechnie akceptowane.

Zainwestowanie czasu i zasobów w te techniki nie tylko zabezpiecza twórczość przed nieuprawnionym wykorzystaniem, ale również może znacznie zwiększyć reputację marki, podkreślając jej troskę o jakość usług oraz bezpieczeństwo danych użytkowników.

Metody szyfrowania plików graficznych

W dzisiejszych czasach, kiedy każde kliknięcie w sieci może nieść ze sobą zagrożenie, ochrona plików graficznych staje się nie tylko zalecana, ale wręcz niezbędna. Grafika widoczna na stronie internetowej może być zarówno ozdobą, jak i wejściem do świata danych poufnych.

Wobec tego pytanie, jakie są podstawowe metody zabezpieczania hostowanych plików graficznych, przybiera coraz większą wagę. Rozpoczynając naszą podróż przez labirynt metod szyfrowania, przyjrzyjmy się najpopularniejszym technikom stosowanym do zabezpieczania tych wizualnych elementów. Tylko dlatego, że plik graficzny jest obrazem, nie znaczy, że nie może być chroniony w sposób równie wyrafinowany jak dane tekstowe.

Pierwszą z metod wartą uwagi jest stosowanie algorytmów szyfrowania symetrycznego, takich jak AES, które mogą ukrywać zawartość grafik za pomocą skomplikowanych kluczy. Proces ten przypomina zamykanie obrazu w cyfrowym sejfie, gdzie do odszyfrowania potrzebny jest odpowiedni klucz. Ta metoda zapewnia, że tylko autoryzowane osoby mogą uzyskać dostęp do pełnej wersji obrazu, skutecznie chroniąc go przed niepożądanymi spojrzeniami.

Polecane jest przede wszystkim w środowiskach, gdzie szybkość odgrywa kluczową rolę, ponieważ przy tego rodzaju szyfrowaniu proces jest błyskawiczny, choć efektywny. Inny sposób na zabezpieczenie plików graficznych to szyfrowanie asymetryczne, znane z legendarnych kluczy publicznych i prywatnych.

Rozwiązanie to, choć bardziej czasochłonne niż metoda symetryczna, oferuje wyższy poziom bezpieczeństwa. Zasada działania polega na tym, że klucz publiczny jest używany do szyfrowania obrazu, ale tylko klucz prywatny może go rozszyfrować.

W praktyce oznacza to, że nawet jeśli ktoś przechwyci zaszyfrowany plik, bez klucza prywatnego pozostanie on dla niego tylko nieczytelnym ciągiem danych. Tego rodzaju ochrona jest szczególnie cenna, gdy wartość informacji ukrytych w grafice przewyższa koszty i czas związany z szyfrowaniem. Przyszłość szyfrowania plików graficznych leży także w kierunkach takich jak steganografia i blockchain.

Pierwsza z tych metod ukrywa dane w niewidoczny sposób w strukturze pliku graficznego, pozostawiając ją z pozoru niezmienioną, a jednak znacząco wzmacniając bezpieczeństwo. Blockchain, z kolei, oferuje decentralizację i trudność w manipulacji danymi, co również znajduje zastosowanie w ochronie plików graficznych. Możliwości są niemal nieskończone, a rozwój technologii przynosi coraz bardziej zaawansowane metody ochrony w stale zmieniającym się cyfrowym krajobrazie. Wybierając odpowiednią metodę szyfrowania, warto kierować się zarówno aktualnymi potrzebami bezpieczeństwa, jak i przewidywaną przyszłością technologii.

Zastosowanie autoryzacji i uwierzytelniania w ochronie plików

W dzisiejszych czasach, kiedy dostęp do informacji jest prostszy niż kiedykolwiek, ochrona danych, w tym i plików graficznych, zyskała na znaczeniu. Autoryzacja i uwierzytelnianie w tym kontekście stają się nieodzownymi narzędziami dla każdego właściciela treści cyfrowych. Wyobraźmy sobie, że pliki graficzne są skarbami zamkniętymi w cybernetycznym sejfie – autoryzacja to klucz, który pozwala wybranym osobom wejść do środka, zaś uwierzytelnianie sprawdza, czy osoby te są tymi, za które się podają.

Aby skutecznie zabezpieczyć te cenne skarby, niezbędne są zarówno solidne zamki, jak i zestaw czujników gotowych zidentyfikować odwiedzających. Podstawowe metody zabezpieczania hostowanych plików graficznych oscylują wokół kilku kluczowych strategii.

Pierwszą z nich jest stosowanie poświadczeń logowania, które ograniczają dostęp do zasobów jedynie dla uprawnionych użytkowników. Bezpieczeństwo to jednak nie tylko login i hasło – oto miejsce, gdzie uwierzytelnianie dwuskładnikowe (2FA) staje się gwiazdą sceny. Poprzez dodanie drugiego poziomu weryfikacji, jak kod SMS czy aplikacja mobilna, znacznie zwiększamy ochronę przed nieautoryzowanym dostępem.

Jednakże nawet najbardziej wyrafinowane systemy logowania nie pomogą, jeśli nie zabezpieczymy transmisji danych. Tutaj na ratunek przychodzą protokoły takie jak HTTPS, które zapewniają szyfrowanie danych przesyłanych między serwerem a użytkownikiem.

Co więcej, mechanizmy kontroli dostępu oparte na rolach pozwalają szczegółowo zarządzać tym, kto i jakie pliki może przeglądać lub edytować. Zastosowanie autoryzacji i uwierzytelniania w kontekście hostowania plików graficznych to nic innego jak stetoskop do wsłuchiwania się w tętno cyfrowego ekosystemu bezpieczeństwa – jeśli bije równo, możemy być pewni, że nasze pliki są w dobrych rękach.

Wykorzystanie technologii znaków wodnych do ochrony praw autorskich

W świecie cyfrowym, gdzie każdy naciśnięty klawisz może być początkiem artystycznej rewolucji, zabezpieczanie plików graficznych to swoisty tor przeszkód dla twórców i właścicieli praw autorskich. Wyobraź sobie technologię znaków wodnych jako niewidocznego strażnika, cicho i skutecznie chroniącego Twoje dzieła przed nieautoryzowanym użyciem. Tak, ten niepozorny mechanizm może stać się filarem ochrony Twojej twórczości, działając niczym niewidzialna tama zatrzymująca falę cyfrowej kradzieży.

Ale jak to działa w praktyce? Choć metody rozpoznawania znaków wodnych mogą się wydawać skomplikowane, to ich efektywność jest nie do przecenienia.

Zaawansowana technologia znaków wodnych polega na zintegrowaniu unikalnych identyfikatorów w samą strukturę pliku graficznego. Ta subtelna ingerencja pozostaje niezauważalna dla oka ludzkiego, lecz sprawia, że próba edytowania lub kopiowania dzieła staje się wyzwaniem równym rozwiązaniu zagadki w stylu Sherlocka Holmesa.

Tradycyjne formy zabezpieczające, takie jak wbudowanie widocznego znaku wodnego, choć skuteczne, mogą zniekształcić artystyczny wymiar obrazu. Tymczasem zastosowanie niewidzialnych znaków, opartych na zaawansowanych algorytmach, to jak zamknięcie sztuki w ochronnym kokonie, zachowując jej niepokalany wygląd i jednocześnie zapewniając prawowitemu właścicielowi pełne prawa do dysponowania swoją pracą. Przebijając się przez gęstą sieć Internetu, gdzie każdy użytkownik mógłby w teorii stać się potencjalnym łowcą cyfrowych skarbów, zaawansowane technologie znaków wodnych oferują coś na kształt cyfrowego pazura rysującego niewidzialny podpis na każdej warstwie obrazu.

Dzięki temu, nawet w przypadku, gdy niewielka łuska obrazu zostanie odłamana i skopiowana, ślad pozostawiony przez technologię znaków wodnych umożliwi identyfikację źródła. To jak cyfrowy DNA manifestujący się w bitach i bajtach, połączony z niezawodnością Sherlocka Holmesa, wprowadzając nowoczesne podejście do ochrony praw autorskich w erze cyfrowej.

Dzięki takim rozwiązaniom twórcy mogą zaryzykować otwarcie drzwi światowej widowni, nie z góry obawiając się o naruszenie swoich praw.

Praktyki zarządzania dostępem i kontrola uprawnień użytkowników

W dobie cyfryzacji, kiedy dostęp do zasobów online jest na wyciągnięcie ręki, zarządzanie dostępem i kontrola uprawnień użytkowników to kluczowe elementy, które zapewniają bezpieczeństwo i integralność danych. W świecie, gdzie centy na gigabajty są na wagę złota, hostowane pliki graficzne wydają się niepozorną drobnostką, jednak ich zabezpieczenie to istny poligon dla każdego specjalisty ds. IT.

Podstawowe metody zabezpieczania tych zasobów odgrywają absolutnie krytyczną rolę w ochronie przed nieautoryzowanym dostępem i manipulacją. Wśród popularnych strategii znajdują się polityka uprawnień, uwierzytelnianie wieloskładnikowe oraz szyfrowanie danych.

Wszystkie te działania tworzą swoistą twierdzę, której murów nie sforsuje byle haker w postrzępionym kapeluszu. Kiedy mówimy o politykach uprawnień, wyobraźmy sobie hierarchię, w której nawet najbardziej stanowczy redaktor potrzebuje magicznego klucza do cennej skrzyni z grafikami.

Zasada najmniejszych uprawnień tu triumfuje: użytkownik dostaje tylko tyle dostępu, ile faktycznie potrzebuje do swojej roli, nic więcej. Takie podejście nie tylko minimalizuje możliwość nieautoryzowanego dostępu, ale również ogranicza skutki potencjalnych nadużyć. W przypadku plików graficznych może to oznaczać, że nawet najbardziej artystyczna dusza w firmie nie będzie mogła samodzielnie wprowadzać zmian do wszystkich zasobów bez zgody administratora.

Na froncie bezpieczeństwa szablonem modnym, ale nie mniej skutecznym, jest uwierzytelnianie wieloskładnikowe. Dodając warstwę ochrony w postaci dodatkowego kodu wysyłanego na e-maila bądź telefon użytkownika, tworzymy wymagający tor przeszkód dla potencjalnych intruzów. No i na koniec wisienka na torcie – szyfrowanie.

Zarówno podczas transmisji danych, jak i w momencie ich przechowywania na serwerze, bezpieczne zaszyfrowanie zawartości zapewnia, że nawet jeśli dane wpadną w niepowołane ręce, będą one bardziej bezużyteczne niż psy bez smyczy. Te starannie zaplanowane zabiegi sprawiają, że zarządzanie plikami graficznymi nie jest chaotycznym zmaganiem się z problemami, a raczej artystycznym jednym ruchem pędzla kreowaniem malowniczego bastionu cyberbezpieczeństwa.

Nasza rekomendacja wideo

Podsumowanie

Podsumowując, podstawowe metody zabezpieczania hostowanych plików graficznych obejmują stosowanie odpowiednich uprawnień dostępu, szyfrowanie danych, korzystanie z protokołów HTTPS, wdrażanie systemów zarządzania dostępem oraz regularne aktualizacje oprogramowania. Dzięki tym praktykom można skutecznie chronić pliki przed nieautoryzowanym dostępem i zapewnić ich integralność w środowisku online.

Najczęściej zadawane pytania

Jakie są najczęstsze zagrożenia związane z hostowaniem plików graficznych w Internecie?

Najczęstsze zagrożenia związane z hostowaniem plików graficznych w Internecie obejmują kradzież praw autorskich, naruszenia prywatności, złośliwe oprogramowanie ukryte w plikach oraz nieautoryzowany dostęp do danych.

W jaki sposób można zabezpieczyć pliki graficzne przed nieautoryzowanym dostępem?

Pliki graficzne można zabezpieczyć przed nieautoryzowanym dostępem poprzez szyfrowanie, stosowanie haseł oraz ograniczanie uprawnień dostępu do plików.

Jakie technologie i narzędzia są najskuteczniejsze w ochronie plików graficznych online?

Najskuteczniejsze technologie i narzędzia w ochronie plików graficznych online to szyfrowanie danych, znaki wodne, systemy zarządzania prawami cyfrowymi (DRM) oraz narzędzia do monitorowania i wykrywania nieautoryzowanego użycia.

Czy szyfrowanie plików graficznych jest skuteczną metodą ochrony? Jakie są jego zalety i wady?

Szyfrowanie plików graficznych jest skuteczną metodą ochrony, ponieważ zapewnia poufność i bezpieczeństwo danych, ale może być zasobożerne i skomplikowane w implementacji oraz utrudniać dostępność dla uprawnionych użytkowników.

Jakie są najlepsze praktyki w zakresie zarządzania uprawnieniami dostępu do plików graficznych?

Najlepsze praktyki w zakresie zarządzania uprawnieniami dostępu do plików graficznych obejmują stosowanie zasady najmniejszych uprawnień, regularne przeglądy i aktualizacje uprawnień oraz korzystanie z narzędzi do monitorowania i audytu dostępu.

W jaki sposób można monitorować i wykrywać próby nieautoryzowanego dostępu do hostowanych plików graficznych?

Można monitorować i wykrywać próby nieautoryzowanego dostępu do hostowanych plików graficznych poprzez analizę logów serwera, stosowanie systemów wykrywania intruzów (IDS) oraz implementację mechanizmów uwierzytelniania i autoryzacji.